23 czerwca 2025

Nawigacja po DORA: jak Sekoia wspiera organizacje w osiąganiu zgodności

W miarę jak krajobraz cyberzagrożeń ewoluuje, a cyfrowe środowisko się zmienia, pojawiają się nowe regulacje mające na celu wzmocnienie bezpieczeństwa organizacji, zwłaszcza w sektorze finansowym.

Jednym z takich aktów prawnych jest Rozporządzenie o Cyfrowej Odporności Operacyjnej (DORA), które obowiązuje od stycznia 2025 roku i nakłada rygorystyczne wymagania bezpieczeństwa na podmioty finansowe działające w Unii Europejskiej. W tym artykule omawiamy kluczowe elementy DORA i pokazujemy, jak Sekoia wspiera organizacje w realizacji tych wymogów, m.in. poprzez dostarczanie zaawansowanego threat intelligence wykorzystywanego w ćwiczeniach kryzysowych i symulacjach cyberataków.

DORA, TIBER i inne inicjatywy

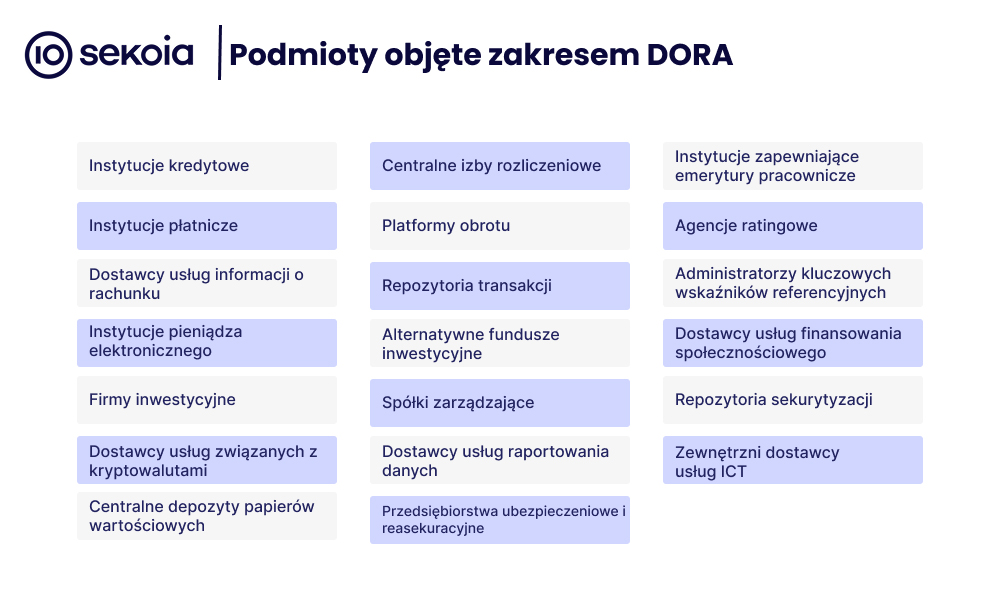

Europejskie rozporządzenie DORA (zobacz oficjalny tekst), przyjęte pod koniec 2022 roku i obowiązujące od stycznia 2025, ma na celu zapewnienie, że niemal wszystkie podmioty sektora finansowego (w tym banki, ubezpieczyciele, administratorzy kluczowych wskaźników referencyjnych, dostawcy usług i emitenci kryptoaktywów – ponad 22 000 podmiotów w UE) wdrożą odpowiednie zabezpieczenia chroniące przed zagrożeniami cybernetycznymi.

Zgodnie z DORA, wszystkie organizacje muszą:

- wdrożyć środki ochrony przed wszelkimi zagrożeniami i zakłóceniami powiązanymi z technologiami informacyjno-komunikacyjnymi (ICT),

- stworzyć system zarządzania, klasyfikacji i raportowania incydentów ICT,

- w przypadku instytucji systemowo istotnych, regularnie przeprowadzać zaawansowane testy narzędzi i procesów ICT przy użyciu testów penetracyjnych opartych na realistycznych zagrożeniach (red teaming).

Dodatkowo, DORA wprowadza ramy bezpośredniego nadzoru organów finansowych nad kluczowymi dostawcami usług, w tym dostawcami rozwiązań chmurowych.

Jednym z kluczowych wymogów zgodności jest przeprowadzanie symulacji cyberataków i testów penetracyjnych. Rozporządzenie zakłada stosowanie ram TLPT (Threat-Led Penetration Testing), zgodnych z TIBER-EU. TIBER (Threat Intelligence-Based Ethical Red Teaming) to wspólne, unijne ramy dla kontrolowanych, dostosowanych do organizacji testów red teamowych, które oceniają odporność rzeczywistych systemów produkcyjnych instytucji finansowych.

Testy te pozwalają sprawdzić odporność organizacji na realne scenariusze ataków, uwzględniając taktyki, techniki i procedury (TTP) stosowane przez konkretne grupy zagrożeń. Dzięki temu możliwa jest nie tylko ocena zdolności reagowania, ale także udoskonalenie planów reagowania na incydenty oraz wzmocnienie ogólnej odporności operacyjnej.

Jak Sekoia wspiera zgodność z DORA

W Sekoia rozumiemy złożoność wyzwań związanych z wdrażaniem DORA w rzeczywistym kontekście zagrożeń cybernetycznych. Nasze wieloletnie doświadczenie w zakresie threat intelligence pozwala organizacjom nie tylko spełniać wymagania regulacyjne, ale również aktywnie reagować na zmieniający się krajobraz zagrożeń. Przyjrzyjmy się temu krok po kroku.

Testy odporności z wykorzystaniem praktycznego cyber threat intelligence

Jednym z kluczowych komponentów platformy Sekoia jest unikalny threat intelligence dostarczany przez zespół Threat Detection & Research (TDR). Zespół TDR, powołany w 2020 roku, to jeden z największych w Europie. Współpracuje z Europol EC3 w zakresie zwalczania cyberprzestępczości oraz z FS-ISAC w kontekście sektora finansowego. Więcej informacji o pracy zespołu TDR znajdziesz tutaj.

Nasz CTI (cyber threat intelligence) obejmuje zagrożenia sponsorowane przez państwa i cyberprzestępców, dostarczając aktualne, kontekstowe wskaźniki zagrożeń (Indicators of Compromise - IoC) oraz wysokiej jakości raporty strategiczne i techniczne, zapewniając pełen obraz zagrożeń dostarczany przez threat intelligence – od decyzji strategicznych po konkretne dane operacyjne. Dodatkowo, inżynieria detekcji koncentruje się na opracowywaniu i utrzymywaniu wysokiej jakości reguł wykrywania, skoncentrowanych na taktykach, technikach i procedurach (TTP), które są najczęściej wykorzystywane przez przeciwników.

Raport z 2023 roku pt. "Unmasking the Latest Trends of the Financial Cyber Threat Landscape" wskazuje na nowe wzorce zagrożeń, w tym złośliwe oprogramowanie bankowe oraz intruzyjne grupy ukierunkowane na sektor finansowy. Informacje te pomagają organizacjom lepiej zrozumieć podatności i trendy w sektorze, co umożliwia dokładniejszą ocenę ryzyka i planowanie proaktywnych działań.

CTI w praktyce: od strategii po dane techniczne

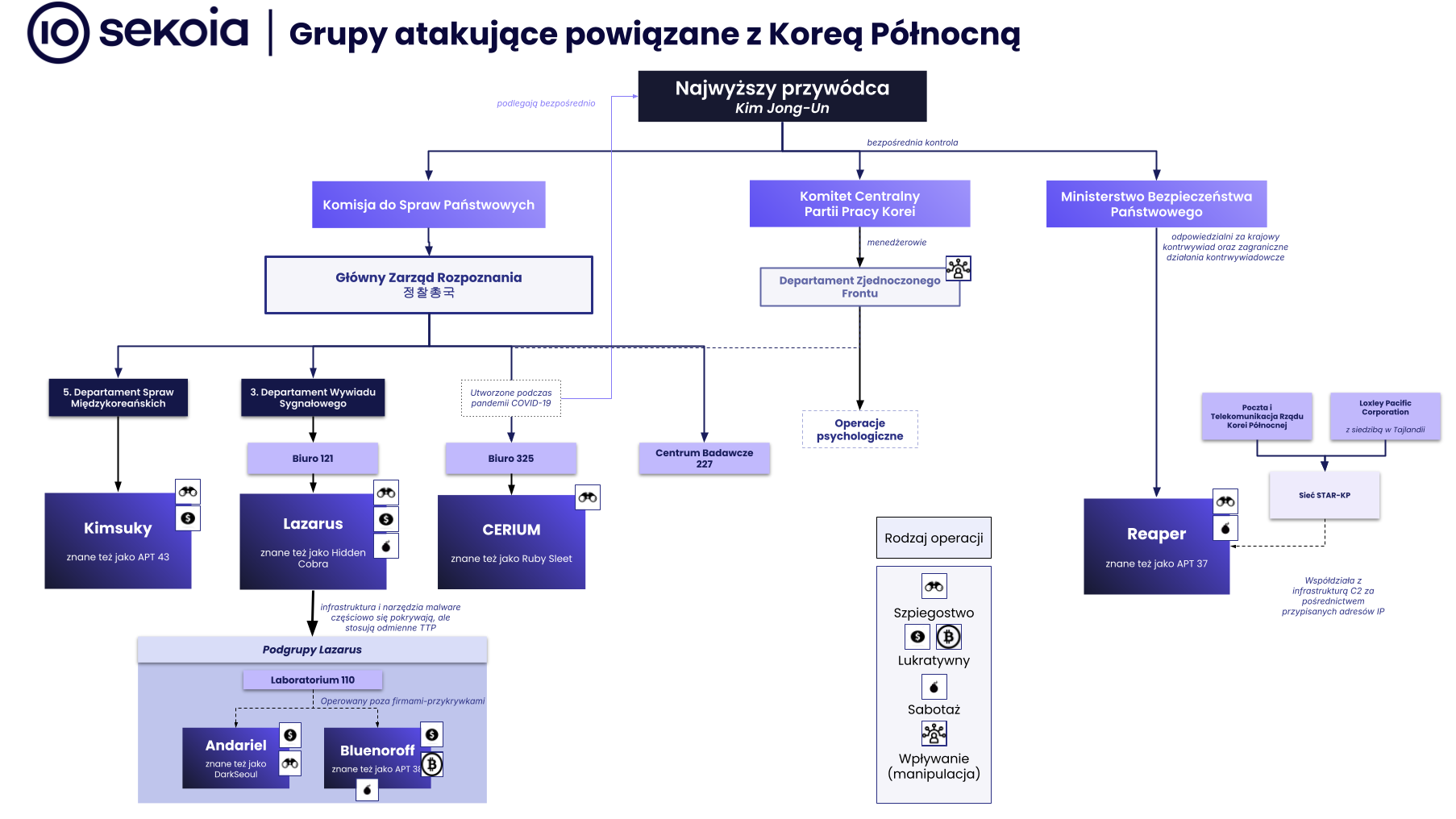

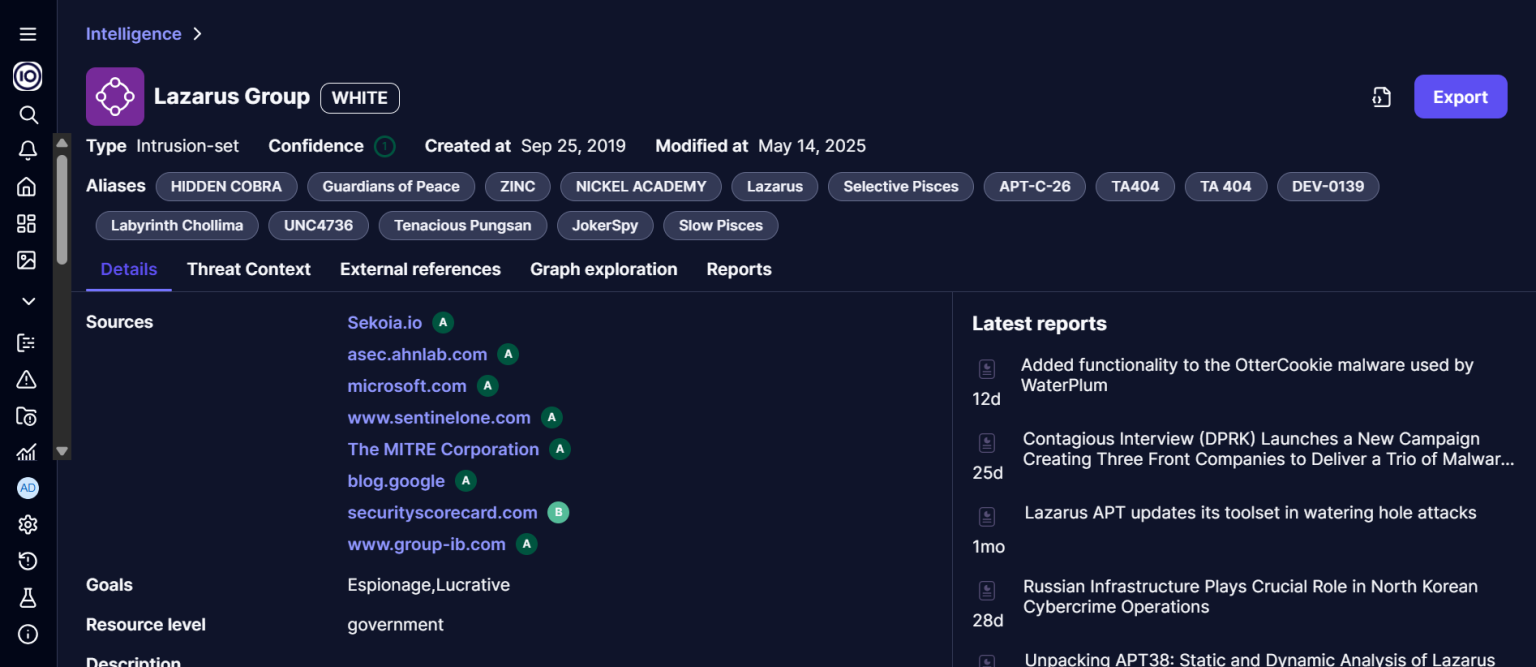

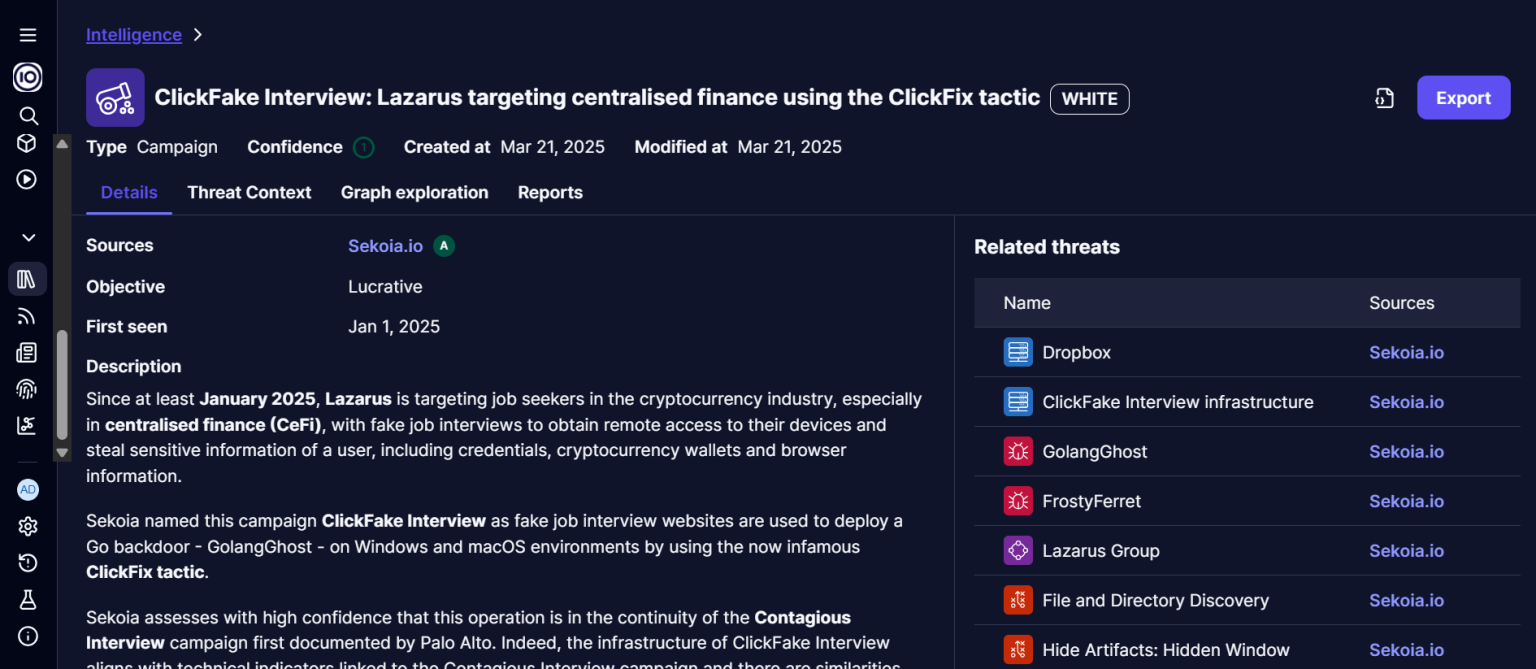

Platforma Sekoia Intelligence dostarcza danych i kontekstu potrzebnych do testów penetracyjnych. Jak wygląda to w praktyce? W jaki sposób można realnie wykorzystać CTI w ćwiczeniach cybernetycznych? Przykładem może być północnokoreański zestaw ataków Lazarus, szczególnie rozpoznawalny ze względu na ukierunkowanie na sektor finansowy, w tym banki, kryptowaluty i usługi DeFi.

W siedmiu krokach przedstawiamy, jak TLPT może symulować konkretne działania odpowiadające rzeczywistym kampaniom:

- Lokalizacja: poznanie regionu, z którego może pochodzić zagrożenie.

- Aktorzy zagrożeń: identyfikacja aktywnych grup w danym regionie.

- Zestawy ataków: analiza powiązanych aktywności z użyciem wspólnych narzędzi i technik.

- Kampanie: zrozumienie celów i sekwencji ataków.

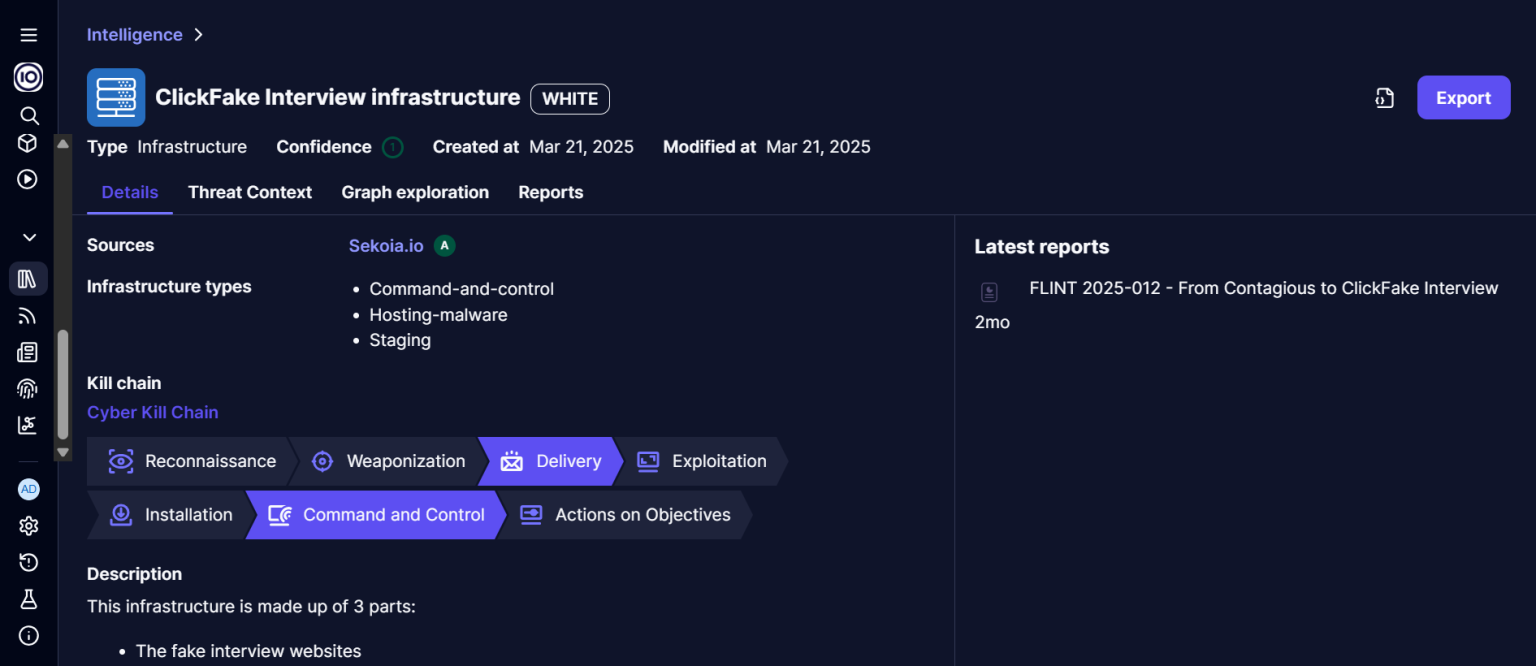

- Infrastruktura: analiza serwerów i zasobów sieciowych.

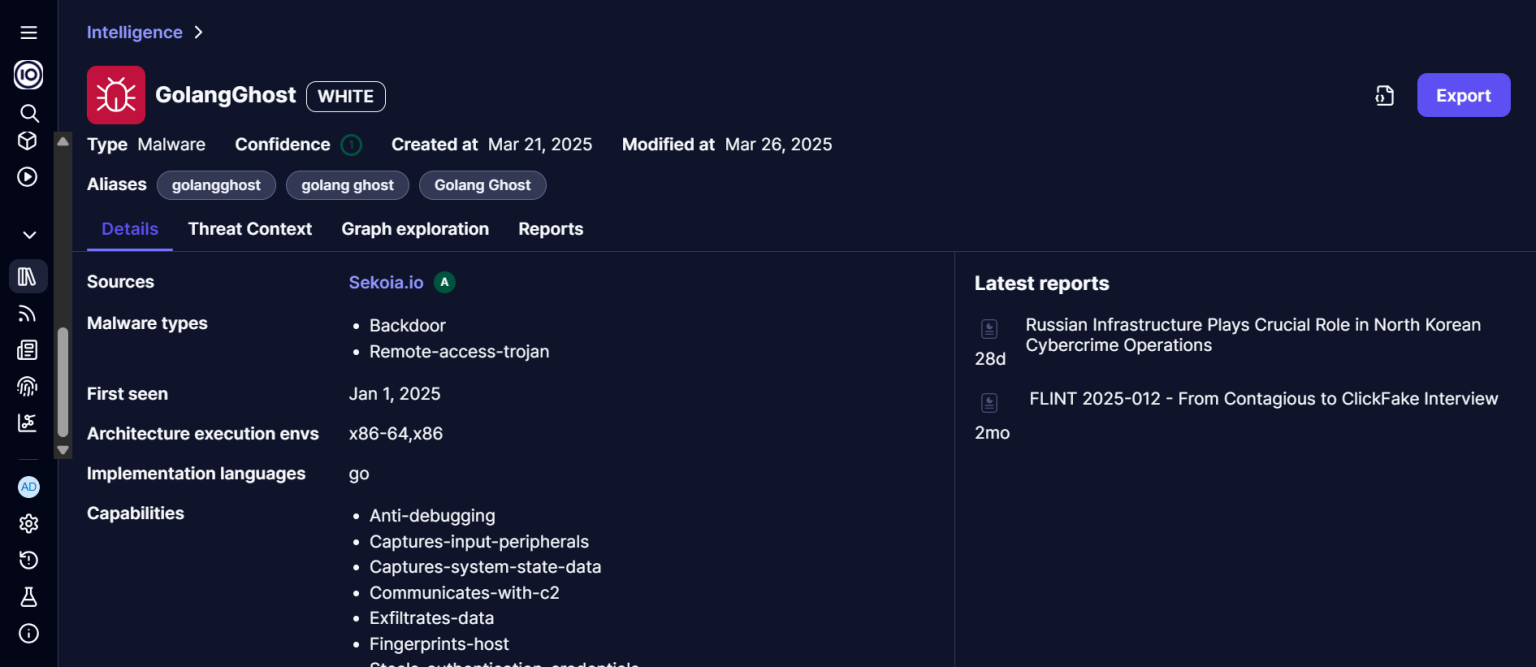

- Złośliwe oprogramowanie: przegląd narzędzi wykorzystywanych do kompromitacji.

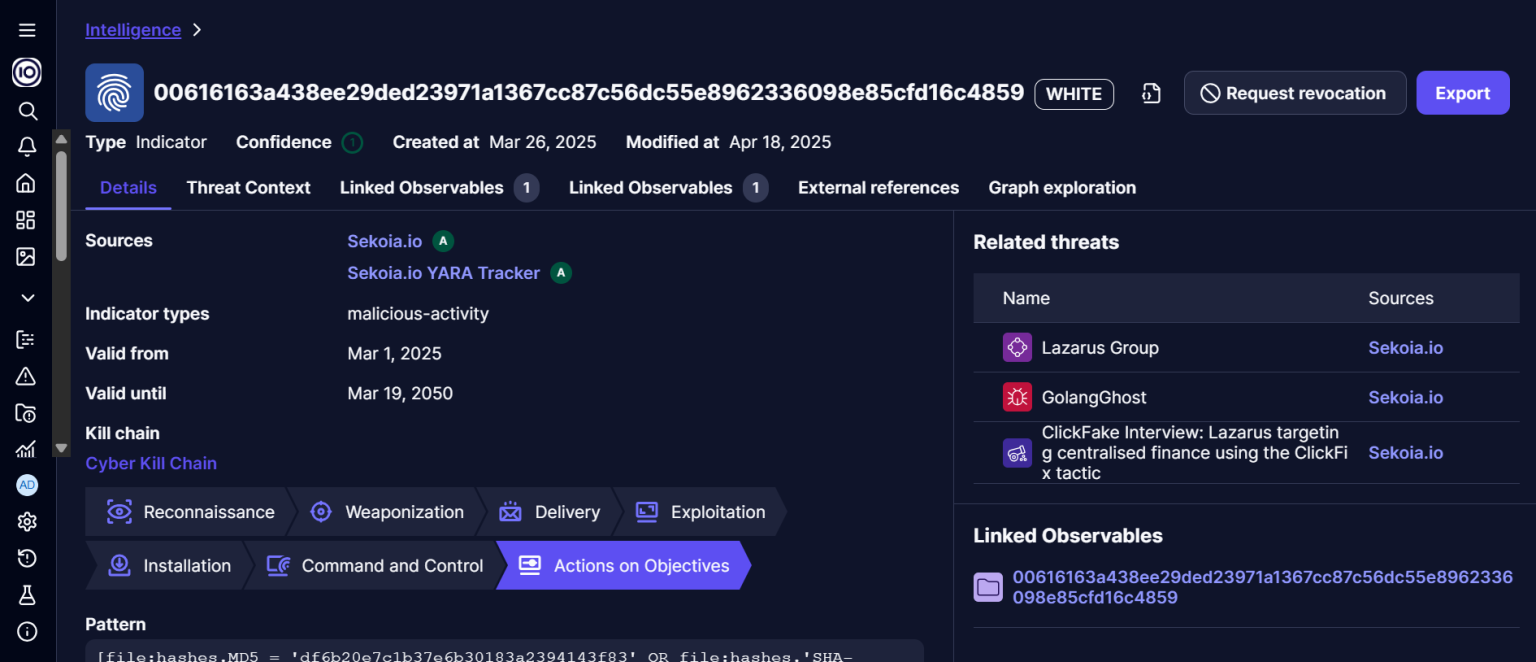

- IoC: identyfikacja wskaźników zagrożeń wskazujących na naruszenia (IP, hash, URL).

Nasze analizy wspierają oceny ryzyka i umożliwiają realistyczne symulacje cyberataków. Techniczne dane dotyczące odpowiednich próbek złośliwego oprogramowania oraz wskaźników zagrożeń (IoC) zostały zaprojektowane z myślą o ich wykorzystaniu w testach TLPT.

Ochrona, monitoring i raportowanie: rozszerzony nadzór i reakcja

DORA wymaga, aby podmioty finansowe i dostawcy ICT wdrożyli trwałe mechanizmy do wykrywania, reagowania i odzyskiwania po incydentach.

Artykuł 10 rozporządzenia podkreśla znaczenie ciągłego monitorowania sieci, systemów i aplikacji, a także analizy logów z różnorodnych źródeł. Kluczowe jest wykorzystanie narzędzi typu SIEM lub SOC do korelowania i analizy danych.

W tym miejscu do gry wkracza platforma centralizująca cyberbezpieczeństwo od Sekoia oparta o AI w formie “SOC in the BOX”, która dzięki wykorzystaniu ekskluzywnego wywiadu o cyberzagrożeniach (CTI) oraz sztucznej inteligencji nie tylko wykrywa zagrożenia w rozszerzonym obszarze działania, ale także – tam, gdzie to uzasadnione – automatycznie na nie reaguje. W kontekście DORA rozwiązanie to pomaga:

- wspierać ocenę ryzyka (MTTD, MTTR),

- wzmacniać cyfrową odporność i zarządzanie ryzykiem ICT,

- ułatwiać raportowanie do organów nadzoru poprzez zautomatyzowane playbooki,

- umożliwiać modelowanie danych CTI zgodnie z kill chain, ATT&CK i STIX.

Sekoia i odporność Twojego łańcucha dostaw

DORA kładzie nacisk na wiarygodność dostawców. Jako istotny element Twojego łańcucha dostaw zapewniamy:

- Najwyższy poziom zabezpieczeń: Sekoia wdraża najwyższe standardy bezpieczeństwa, stosując solidne, branżowe wytyczne dotyczące zabezpieczeń zarówno w zakresie produktu, jak i infrastruktury oraz struktury organizacyjnej.

- Certyfikowany hosting: ISO27001, PCI-DSS, SOC2:Type2, a także SecNumCloud – certyfikat przyznawany przez francuską agencję ds. cyberbezpieczeństwa ANSSI, uznawany za jeden z najbardziej rygorystycznych standardów w Europie.

- Audyt zewnętrzny: Nasz produkt jest corocznie testowany przez wiodących audytorów i stale sprawdzany pod kątem luk w zabezpieczeniach.

- Monitorowanie wewnętrzne: Sekoia służy do monitorowania wszystkich działań Sekoia i posiada własny CERT, który jest uznanym członkiem InterCERT.

- Ciągły program zgodności: Sekoia oferuje dedykowany produkt dla sektora bankowego z certyfikacją PCI-DSS. Nasz system zarządzania bezpieczeństwem informacji (ISMS) uzyskał certyfikat ISO27001 w 2025 roku, a kolejnym celem jest certyfikacja SOC2.

Zaufanie oparte na przejrzystości

Chcesz dowiedzieć się więcej o naszym programie bezpieczeństwa? Odkryj centrum przejrzystości Sekoia: https://trust.sekoia.io/.

Podsumowanie: wsparcie nie tylko w zgodności

DORA stanowi przełom w podejściu do cyberbezpieczeństwa w sektorze finansowym. Dzięki wsparciu Sekoia organizacje mogą nie tylko spełniać wymogi prawne, ale też skutecznie wzmacniać swoją odporność operacyjną. Nasze narzędzia i usługi umożliwiają proaktywne podejście do zagrożeń i kompleksowe przygotowanie na nieprzewidywalne scenariusze.

Sprawdź także nasze wpisy o zgodności z dyrektywą NIS2 oraz raport o cybertrendach w sektorze finansowym z 2023 roku.

Zobacz, jak wygląda konsola Sekoia w praktyce

Chcesz poznać rozwiązanie Sekoia? Wypełnij formularz kontaktowy!

Polecane wpisy:

Polecane wydarzenia: