Sekoia Intelligence

Wysoce ustrukturyzowana, osadzona w szerokim kontekście i praktyczna analiza zagrożeń cybernetycznych, opracowana przez zespół doświadczonych analityków Sekoia – Threat Detection & Research (TDR).

CTI

Wysoce ustrukturyzowana, osadzona w szerokim kontekście i praktyczna analiza zagrożeń cybernetycznych, opracowana przez zespół doświadczonych analityków Sekoia – Threat Detection & Research (TDR).

CTI

Produkt Sekoia CTI, dostępny bezpośrednio na naszej platformie lub poprzez integrację z API, zapewnia kompleksowy wgląd w działania grup atakujących, umożliwiając skuteczną analizę zagrożeń cybernetycznych.

Baza danych Sekoia SOC jest nieustannie aktualizowana z setek zaufanych źródeł analitycznych, a następnie wzbogacana przez zespół Sekoia. Codziennie dodawane są nowe badania i analizy, opracowywane przez naszych doświadczonych analityków, co zapewnia aktualność i precyzję dostarczanych informacji.

Dzięki osadzeniu wszystkich danych analitycznych w szerszym kontekście, są one gotowe do użycia przez zespoły strategiczne oraz operacyjne, co czyni dane wywiadowcze Sekoia niezwykle przydatnymi w skutecznym zarządzaniu bezpieczeństwem.

500

Rozmieszczonych na całym świecie źródeł danych analitycznych

150k

Obserwowanych ataków dziennie

2M

Wskaźników naruszeń używanych każdego dnia

Analiza zagrożeń cybernetycznych dostarczana przez Sekoia zapewnia jasne i trafne raporty na temat dynamicznie zmieniającego się krajobrazu zagrożeń, dostępne dla szerokiego grona odbiorców. Dzięki tym raportom CISO może stać się kluczowym źródłem informacji o bieżących zagrożeniach, co wspiera zwiększanie świadomości wśród kadry kierowniczej i uzasadnianie budżetów na strategiczne potrzeby związane z cyberbezpieczeństwem.

Dostarcz operatorom i analitykom SOC pełen kontekst zagrożeń, zwiększając skuteczność wykrywania i reagowania.

Produkt Sekoia do analizy cyberzagrożeń znacząco redukuje liczbę fałszywych alarmów, odciążając zespoły bezpieczeństwa. Dzięki temu specjaliści mogą skupić się na priorytetowych alertach, poprawiając efektywność i koncentrując się na rzeczywistych zagrożeniach.

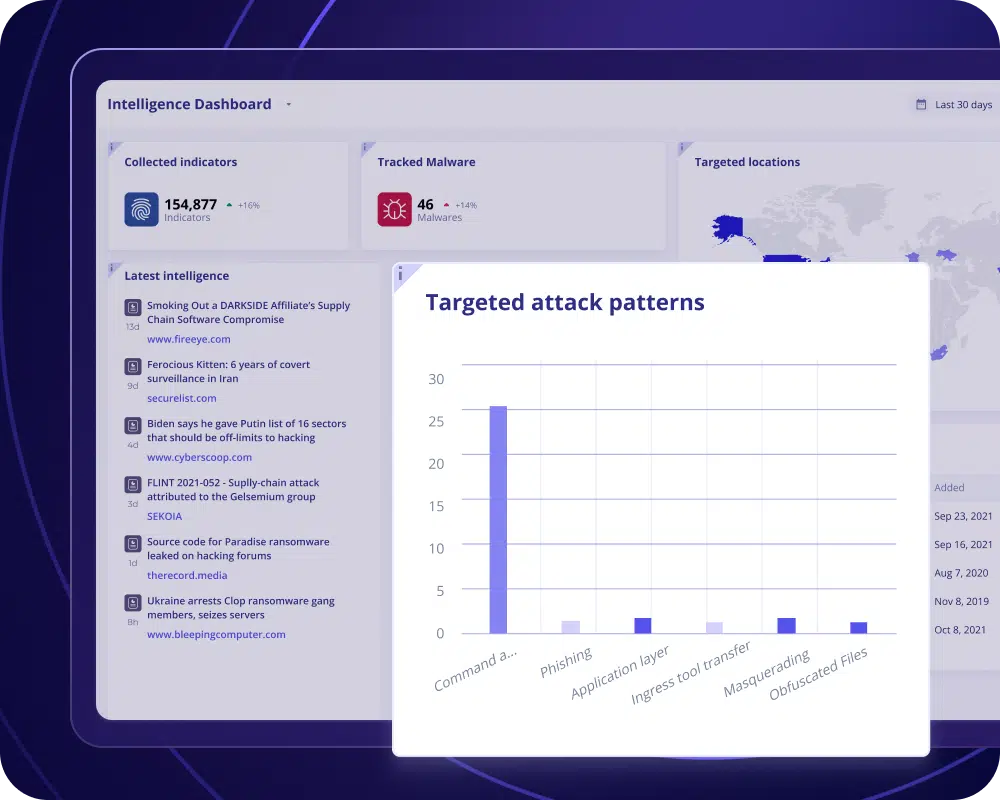

Uzyskaj pełny przegląd zagrożeń oraz kluczowych wskaźników istotnych dla Twojej firmy dzięki naszym konfigurowalnym pulpitom nawigacyjnym.

Domyślny pulpit nawigacyjny prezentuje bieżącą aktywność z perspektywy bezpieczeństwa operacyjnego – poziom ryzyka, liczba alertów – oraz aktywność społeczności, w tym ostatnio opublikowane komentarze i utworzone alerty. Dzięki temu zyskujesz kompleksowy obraz sytuacji, dostosowany do potrzeb Twojej organizacji.

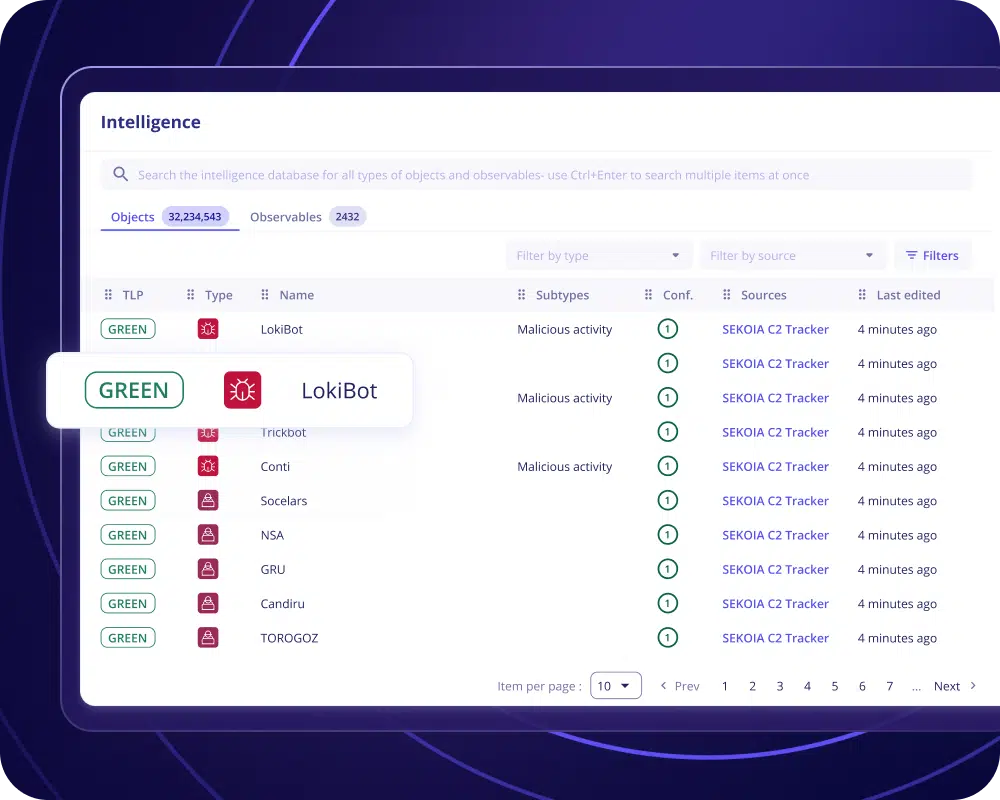

Odkryj całkowicie otwartą bazę wiedzy o zagrożeniach cybernetycznych i korzystaj z intuicyjnych interfejsów do przeglądania i wyszukiwania potrzebnych informacji.

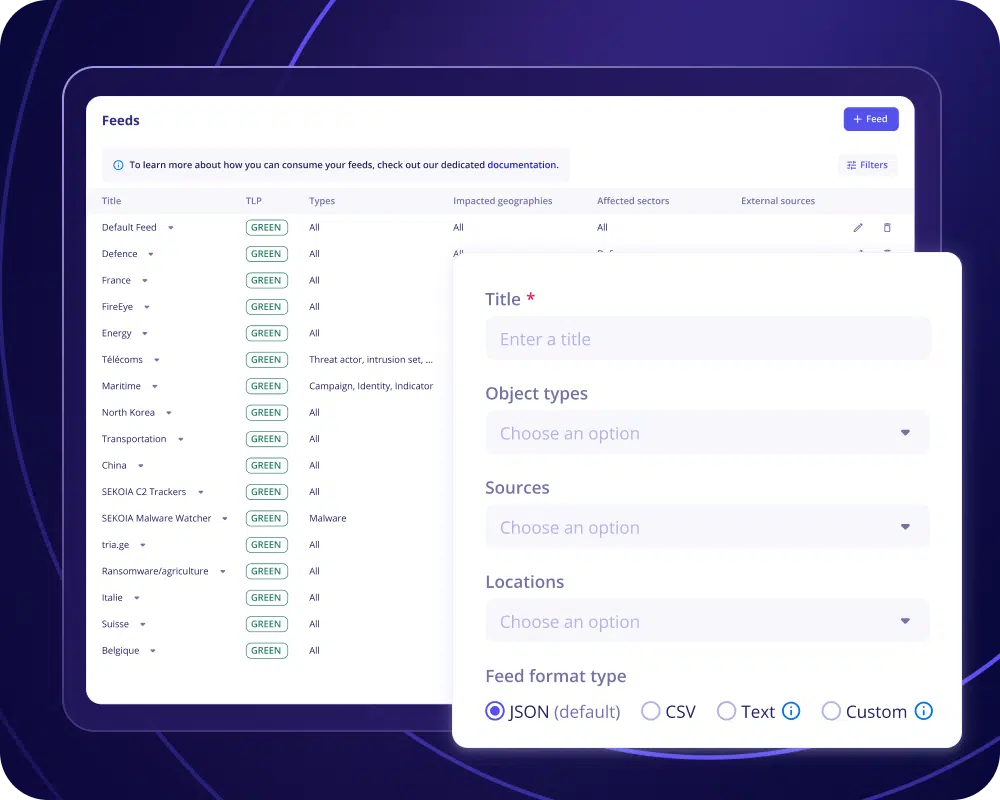

Dostosuj i spersonalizuj przepływy danych analitycznych, aby idealnie odpowiadały Twoim wymaganiom. Filtruj według sektorów działalności, rodzaju danych, typologii zagrożeń, źródeł, obszaru geograficznego i innych kryteriów, aby uzyskać pełny wgląd w najistotniejsze dla Ciebie informacje.

Dzięki szerokiej gamie natywnych wtyczek i integracji możesz bez trudu włączyć nasze zaawansowane dane do swoich procesów i narzędzi.

Funkcje automatyzacji wspierają analityków ds. bezpieczeństwa, upraszczając realizację zadań i umożliwiając import, dystrybucję oraz tworzenie niestandardowych przepływów pracy dla kanałów IoC.

Nasza platforma jest otwarta i interoperacyjna.

Aby zapewnić jakość analizy zagrożeń cybernetycznych Sekoia.io bazuje na 5 filarach.

Połowa analiz tworzonych przez Sekoia jest dostępna dla naszych klientów jeszcze zanim hakerzy zdążą wykorzystać powiązane narzędzia lub infrastrukturę. Dzięki temu zyskujesz przewagę w walce z cyberzagrożeniami.

Każdy element danych analitycznych w naszej ofercie jest starannie zweryfikowany, zakwalifikowany, wzbogacony i osadzony w szerszym kontekście. Aby zminimalizować fałszywe alarmy, wszystkie wskaźniki posiadają określony okres przydatności, dostosowany do ich kontekstu i znaczenia.

Wszystkie istotne informacje OSINT są dodawane do produktu Sekoia Intelligence, gdzie zostają przekształcone w ustrukturyzowane obiekty osadzone w szerszym kontekście. Dzięki temu są gotowe do wykorzystania w ochronie Twojego środowiska IT.

Sekoia dysponuje ponad 150 unikalnymi narzędziami monitorującymi działania cyberprzestępców, umożliwiając tworzenie wartościowych wskaźników do skutecznej obrony.

Analiza zagrożeń Sekoia jest dostosowana do operacji cybernetycznych. Oprócz integracji z Sekoia Defend, wspiera zrozumienie zagrożeń, priorytetyzację reakcji na incydenty oraz inne narzędzia wykrywania.

Czym jest CTI?

Analiza zagrożeń cybernetycznych (CTI) to metoda gromadzenia, analizowania i udostępniania informacji o zagrożeniach w cyberprzestrzeni. CTI umożliwia identyfikowanie potencjalnych ataków, ich osadzenie w szerokim kontekście oraz modelowanie, co pozwala na lepsze zrozumienie tych zagrożeń i skuteczniejszą ochronę przed nimi. Wzmacniając bezpieczeństwo, CTI dostarcza konkretnych i funkcjonalnych danych, które wspierają zarówno ludzi, jak i systemy w obronie przed cyberatakami.

Do czego używana jest analiza zagrożeń cybernetycznych?

Analiza zagrożeń cybernetycznych (CTI) używana jest do opisywania zagrożeń i ataków cybernetycznych w sposób, który jest zrozumiały zarówno dla ludzi, jak i systemów. Zapewnia osadzone w szerszym kontekście informacje i wskaźniki techniczne dotyczące zagrożeń, umożliwiając ich lepszą identyfikację, analizę i zapobieganie im. CTI zapewnia zwiększoną widoczność środowiska cybernetycznego w celu skutecznego przewidywania i przeciwdziałania atakom cybernetycznym.

Dlaczego analiza zagrożeń jest istotna?

Analiza zagrożeń jest kluczowa w zakresie zapobiegania atakom cybernetycznym. Dostarczając danych analitycznych za pośrednictwem platformy CTI, pomaga identyfikować zagrożenia z wyprzedzeniem. Umożliwia to podjęcie zapobiegawczych środków ochronnych i wykrywanie ataków w czasie rzeczywistym. Dla SOC (Security Operations Center) to oszczędność czasu i gwarancja spokoju w zarządzaniu ryzykiem.

Jak działa analiza zagrożeń?

Analiza zagrożeń cybernetycznych polega na gromadzeniu danych z różnych źródeł, takich jak raporty bezpieczeństwa, fora, media społecznościowe i monitorowanie dark webu. Dane te są następnie analizowane w celu zidentyfikowania wzorców, trendów i wskaźników naruszeń. Dzięki zrozumieniu taktyk, technik i procedur stosowanych przez grupy dokonujące ataków cybernetycznych, organizacje mogą lepiej przygotować się do obrony.

Jakie są typy analizy zagrożeń cybernetycznych?

Istnieją trzy główne typy analizy zagrożeń cybernetycznych (CTI):

Strategiczna, operacyjna i taktyczna CTI umożliwiają zatem skuteczne zapobieganie, wykrywanie i przeciwdziałanie zagrożeniom cybernetycznym na różnych poziomach.

Czym jest cykl życia analizy zagrożeń?

Cykl życia analizy zagrożeń obejmuje pięć głównych etapów, które wspierają skuteczne identyfikowanie, analizowanie i reagowanie na zagrożenia cybernetyczne: gromadzenie, przetwarzanie, analizę, rozpowszechnianie oraz ocenę danych analitycznych.

Ten cykliczny proces pozwala organizacjom na lepsze zrozumienie, przewidywanie i przeciwdziałanie zagrożeniom cybernetycznym, wzmacniając ogólną postawę bezpieczeństwa.

Jakie narzędzia i platformy analizy zagrożeń istnieją?

Istnieje szeroka gama narzędzi i platform wspierających analizę zagrożeń cybernetycznych (CTI), które umożliwiają zbieranie, przetwarzanie i udostępnianie informacji o zagrożeniach.

Do głównych rozwiązań należą kompleksowe platformy all-in-one, takie jak Sekoia czy ThreatQuotient, a także wyspecjalizowane narzędzia, jak MISP czy Anomali ThreatStream. Wybór odpowiedniego rozwiązania zależy od konkretnych potrzeb organizacji, takich jak zbieranie danych, analiza zagrożeń, automatyzacja procesu czy udostępnianie informacji.

Skuteczne podejście do CTI często wymaga zastosowania kilku uzupełniających się narzędzi, aby uzyskać pełen zakres funkcji i maksymalną efektywność w zakresie bezpieczeństwa cybernetycznego.

Czym platforma Sekoia CTI różni się od innych rozwiązań do analizy zagrożeń?

Kluczowe Cechy, które Wyróżniają Platformę CTI Sekoia

Platforma CTI Sekoia łączy zaawansowaną analizę zagrożeń opartą na wykwalifikowanej analizie kontekstowej z automatyzacją reakcji i wysoką dostępnością, zapewniając przy tym prostotę obsługi i możliwość personalizacji.

Ciekawią Cię nasze rozwiązania lub jesteś zainteresowany prezentacją platformy? A może planujesz projekt z zakresu bezpieczeństwa IT dla swojej organizacji? Chętnie porozmawiamy o Twoich potrzebach i zaprezentujemy, jak nasze rozwiązania mogą wesprzeć Twoje cele.

Umówmy się na spotkanie i przedyskutujmy Twoje potrzeby!