Tradycyjne rozwiązania SIEM często nie spełniają oczekiwań,

stawiając przed zespołami SOC liczne wyzwania:

- Ograniczona widoczność i nieprzewidywalność kosztów – zmienne ilości danych do przetworzenia utrudniają zarządzanie budżetem i planowanie.

- Przeciążenie alertami – Zespoły SOC są przytłoczone przez wysoki poziom fałszywych alarmów (Syndrom Zmęczenia Alertami).

- Brak kontekstu – Analitycy tracą cenny czas, badając nieoczekiwane zdarzenia i alerty pozbawione kontekstu, co obniża efektywność pracy.

- Ograniczona elastyczność w integracji – Tradycyjny SIEM często nie nadąża za potrzebami chmurowych, nowoczesnych i hybrydowych infrastruktur.

- Opóźnienia w wykrywaniu i reakcji – Niskie wskaźniki MTTD (średni czas wykrycia) i MTTR (średni czas reakcji) utrudniają szybkie działania wobec zagrożeń.

- Wyzwania w utrzymaniu reguł – Tradycyjny SIEM może wykazywać niski wskaźnik MTTX, co oznacza, że jego wdrożenie i utrzymanie reguł są czasochłonne.

Odkryj naszą platformę SIEM, która eliminuje te ograniczenia, oferując pełną widoczność, minimalizację fałszywych alertów, kontekstualizację zagrożeń i skuteczną ochronę w czasie rzeczywistym.

Zmiana może wydawać się trudna –

ale nie musi taka być

Decyzja o zmianie stosowanego rozwiązania do wykrywania zagrożeń może wydawać się zniechęcająca, zwłaszcza gdy wiąże się z potencjalnymi wyzwaniami, takimi jak:

- Utrata technicznego dorobku środowiska wykrywania – Obawa przed porzuceniem dotychczasowych zasobów i wiedzy, zbudowanych wokół obecnego rozwiązania.

- Ponowne tworzenie reguł wykrywania i polityk bezpieczeństwa – Proces odtwarzania całej konfiguracji może być czasochłonny i kosztowny.

- Utrata integracji z innymi systemami – Dotychczasowe wysiłki włożone w integrację SIEM z pozostałymi narzędziami bezpieczeństwa mogą zostać zmarnowane.

- Konieczność odtworzenia wewnętrznego wdrożenia – Przyjęcie nowego rozwiązania może wymagać powtórzenia prac wdrożeniowych od podstaw.

- Strata czasu na nowe referencje techniczne i organizacyjne – Opracowanie i wdrożenie nowych standardów dokumentacji i procesów wiąże się z dodatkowym nakładem pracy.

- Ponowne szkolenie zespołu – Konieczność nauki obsługi nowego narzędzia może opóźniać produktywność i wymagać czasu.

Rozumiemy te obawy, dlatego nasze rozwiązanie zostało zaprojektowane tak, aby zmiana była płynna i pozwalała zachować istniejące zasoby, minimalizując przestoje i optymalizując procesy. Z naszym wsparciem technicznym i możliwością bezproblemowej integracji, zmiana staje się inwestycją, która szybko przynosi wartość i ułatwia osiągnięcie wyższego poziomu bezpieczeństwa.

Usprawnij zdolności operacyjne swojego zespołu

Sekoia Defend oferuje kompleksową, niezależną platformę SOC, którą można hostować w dowolnym miejscu. Platforma ta integruje wszystkie kluczowe elementy niezbędne do ochrony systemu IT, łącząc:

- Nowoczesny Security Datalake z zaawansowanymi możliwościami SIEM, bez zbędnych komplikacji, aby zapewnić pełną widoczność i kontrolę.

- Najnowocześniejsze mechanizmy wykrywania, takie jak analiza behawioralna i wykrywanie anomalii, oraz gotowy katalog reguł, który gwarantuje natychmiastową wydajność od pierwszego dnia.

- Elastyczność SaaS, umożliwiającą płynne połączenie z istniejącą infrastrukturą i rozwiązaniami bezpieczeństwa, oferując pełną otwartość na integrację.

- Skuteczność SOAR w szybkim reagowaniu na alerty, dzięki automatyzacji za pomocą playbooków i zintegrowanych mechanizmów reakcji.

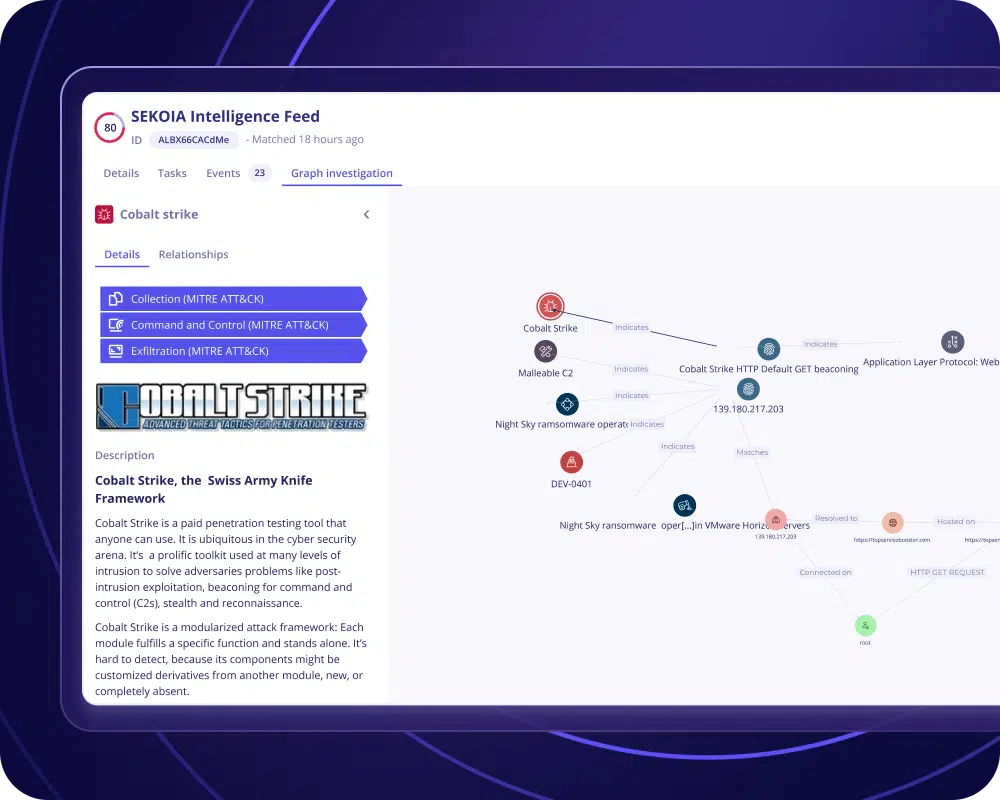

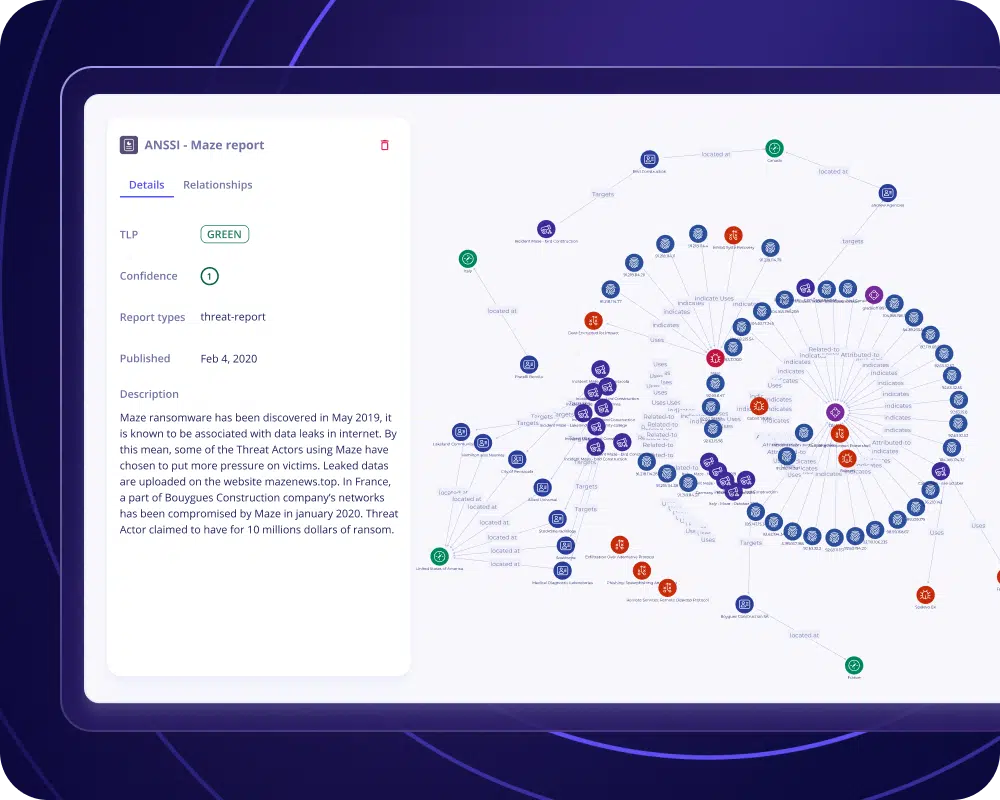

- Wbudowaną analizę cybernetyczną (CTI), która napędza reguły wykrywania i minimalizuje liczbę fałszywych alarmów, dzięki osadzeniu w szerszym kontekście zagrożeń.

Sekoia Defend zapewnia zespołom SOC spójne i zaawansowane narzędzie, które nie tylko wzmacnia bezpieczeństwo, ale także podnosi efektywność operacyjną od samego początku.

Obniż koszty operacyjne swojego SOC

Dzięki zaawansowanej bazie danych zagrożeń Sekoia.io Twoja organizacja może efektywnie przygotować się na cyberataki, opierając swoje działania na aktualnej wiedzy o zagrożeniach. Nasza platforma dostarcza szczegółowych informacji na temat bieżących i nadchodzących kampanii cybernetycznych, grup hakerskich oraz ich celów. Wykorzystaj tę wiedzę, aby skutecznie wzmacniać zdolności wykrywania zagrożeń i szybkiego reagowania.

Nasza konkurencyjna cena, niższa niż w przypadku tradycyjnych rozwiązań, zapewnia przewidywalność budżetową, której brakuje w standardowych narzędziach SIEM. Sekoia Defend pozwala na komfortowe zarządzanie finansami bezpieczeństwa przy zachowaniu pełnej ochrony.

Pożegnaj się z fałszywymi alertami

Dzięki operacyjnemu wykrywaniu opartemu na osadzonym w szerokim kontekście Cyber Threat Intelligence (CTI), połączonemu z analizą behawioralną naszych analityków, możliwe jest znaczne ograniczenie liczby false postive, co zmniejsza presję na zespoły. Każdy alert jest wzbogacony o kontekst i metadane, co minimalizuje wysiłek analityków w jego analizie.

Na tej samej konsoli analitycy mogą również zautomatyzować reakcje na wykryte alerty, zanim jeszcze te wystąpią. Wykorzystują do tego systemy playbooków, które są proste w konfiguracji i nie wymagają zaawansowanej administracji ani umiejętności programistycznych.

Usprawnij pracę analityków

Nasza platforma centralizacji cyberbezpieczeństwa zawiera gotowy katalog reguł wykrywania, tworzony i utrzymywany przez zespół doświadczonych badaczy. Dzięki temu analitycy mogą rozpocząć pracę od razu po wdrożeniu, bez potrzeby konfigurowania cyklu analizy i wykrywania. To pozwala im skoncentrować się na zadaniach o wyższej wartości dodanej, takich jak prowadzenie badań, co znacząco usprawni ich pracę.

Bezproblemowo przenieś swój system zabezpieczeń*

Nasze rozwiązanie Sekoia Defend jest w pełni kompatybilne z większością środowisk chmurowych, SaaS oraz lokalnych. Dzięki szerokiej gamie łączników umożliwiamy szybkie i uproszczone połączenie z kluczowymi infrastrukturami i istniejącymi rozwiązaniami z zakresu bezpieczeństwa. Nasza platforma dostosowuje się zarówno do obecnej sytuacji, jak i do przyszłych zmian w ekosystemie oraz ograniczeń organizacyjnych.

Wszystkie zasady wykrywania w Sekoia Defend są oparte na formacie SIGMA, co zapewnia prosty, interoperacyjny i otwarty standard. Ułatwia to także migrację reguł wykrywania ze starszych systemów, umożliwiając płynne przejście do nowoczesnej platformy bezpieczeństwa.

*w tym reguły wykrywania ze starego SIEM.

Zwiększ swoje możliwości

w zakresie wykrywania zagrożeń

Nasza platforma SOC integruje wykrywanie zagrożeń, w tym tych najbardziej złożonych i zaawansowanych, w oparciu o trzy kluczowe elementy:

- Wykrywanie oparte na CTI – Nasz silnik wykrywania skutecznie zakłóca działania atakujących, mobilizując tysiące wskaźników zagrożeń. Te wskaźniki koncentrują się na złośliwym oprogramowaniu, infrastrukturze oraz technikach stosowanych przez atakujących, umożliwiając precyzyjne identyfikowanie zagrożeń.

- Katalog reguł behawioralnych – Drugi element obejmuje ponad 500 reguł behawioralnych, które są zaprojektowane do wykrywania najnowszych luk i technik działania atakujących (TTP). Dzięki temu nasza platforma może szybko identyfikować i reagować na nowe zagrożenia oraz adaptować się do zmieniającego się krajobrazu cyberataków.

- Wykrywanie anomalii – Trzeci element skupia się na identyfikacji złośliwego wykorzystania legalnych narzędzi i systemów. Oparty na analizie anomalii, mechanizm ten uczy się normalnego zachowania systemu, wykorzystując statystyki, sezonowość oraz wzorce legalnych działań. Dzięki temu platforma może wyłapywać potencjalnie nieoczekiwane zastosowania, które mogą świadczyć o zagrożeniu.

Te trzy elementy wspólnie zapewniają kompleksowe, precyzyjne i adaptacyjne wykrywanie zagrożeń, wzmacniając zdolność zespołów SOC do reagowania na incydenty z najwyższą skutecznością.

Skontaktuj się z nami!

Ciekawią Cię nasze rozwiązania lub jesteś zainteresowany prezentacją platformy? A może planujesz projekt z zakresu bezpieczeństwa IT dla swojej organizacji? Chętnie porozmawiamy o Twoich potrzebach i zaprezentujemy, jak nasze rozwiązania mogą wesprzeć Twoje cele.

Umówmy się na spotkanie i przedyskutujmy Twoje potrzeby!