Sekoia SIEM/SOAR

SIEM RELOADED | Sekoia Defend to zaawansowana platforma SaaS do centralizacji cyberbezpieczeństwa, która wykorzystuje narzędzie CTI, łącząc prognozowanie zagrożeń z automatyczną reakcją na incydenty.

SIEM

SOAR

SIEM RELOADED | Sekoia Defend to zaawansowana platforma SaaS do centralizacji cyberbezpieczeństwa, która wykorzystuje narzędzie CTI, łącząc prognozowanie zagrożeń z automatyczną reakcją na incydenty.

SIEM

SOAR

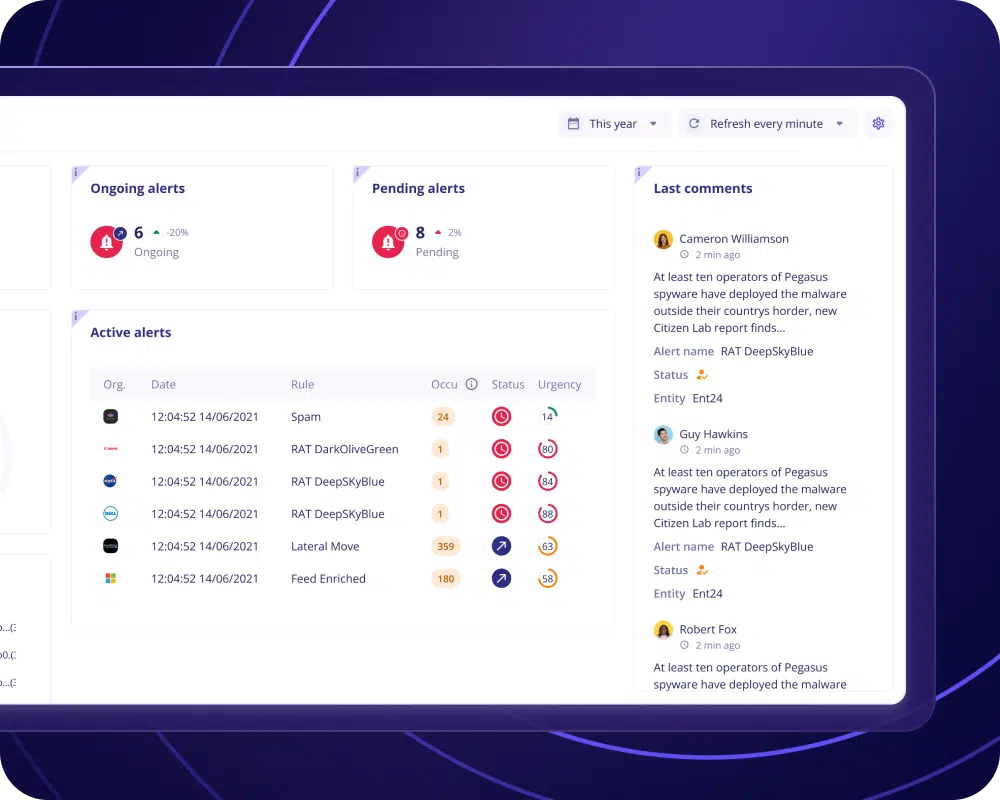

Sekoia Defend to zaawansowana platforma SIEM/SOAR, zaprojektowana jako centrum kontroli zabezpieczeń, która za pośrednictwem jednego interfejsu zbiera, agreguje i wzbogaca wszystkie dane bezpieczeństwa w czasie rzeczywistym – od analiz i logów po alerty i incydenty bezpieczeństwa.

Dzięki gotowym dashboard’om i możliwościom dostosowanego monitorowania, analiza danych i kluczowe wskaźniki są dostępne w zasięgu jednego kliknięcia.

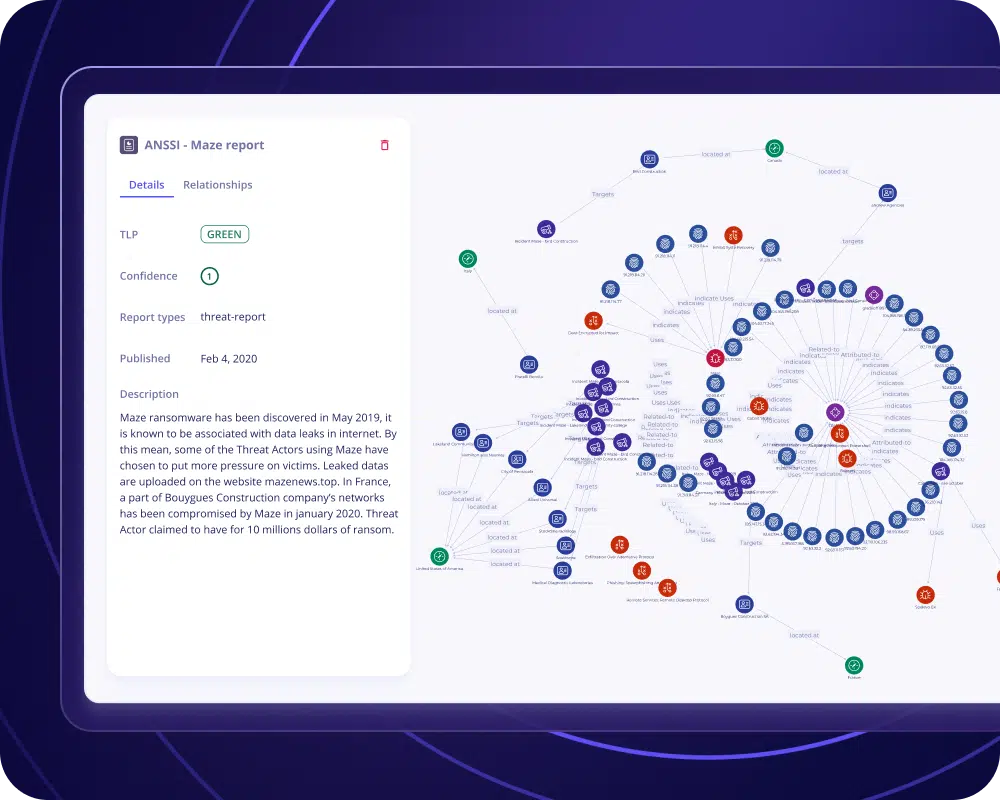

Dzięki osadzaniu danych w szerokim kontekście, analiza zagrożeń cybernetycznych ułatwia zrozumienie nowych zagrożeń i bieżących ataków. Nasza zautomatyzowana platforma Sekoia Defend, znacznie skraca czas reakcji zespołów na incydenty, zwiększając skuteczność działań.

Sekoia Defend centralizuje wszystkie elementy techniczne, operacyjne i strategiczne, których potrzebujesz, aby uzyskać najlepszą możliwą postawę w zakresie bezpieczeństwa cybernetycznego.

Korzystaj z praktycznej i aktualnej bazy danych analitycznych. Zgodnie ze standardem STIX 2.1, każde zagrożenie i alert zawiera obszerny kontekst i szczegóły, umożliwiając skrócenie czasu reakcji.

Sekoia Defend to kompleksowe centrum kontroli Twojego bezpieczeństwa cybernetycznego, które można skonfigurować w ciągu sekund, aby zbierać zdarzenia z całego środowiska IT. Zapewnia pełną ochronę dla sieci, systemów, a także aplikacji zarówno lokalnych, jak i chmurowych.

Analiza zagrożeń cybernetycznych pozwala Sekoia Defend wykluczyć fałszywie pozytywne wyniki i umożliwia skoncentrowanie się na prawdziwych zagrożeniach. Każdy alert wzbogacony jest informacjami kontekstowymi, aby zoptymalizować czas reakcji.

Dzięki Sekoia Defend możesz w kilka sekund zidentyfikować działania przeciwników, niezależnie od ilości przetwarzanych danych. Wszystkie zbierane zdarzenia są znormalizowane, co umożliwia jednolite i efektywne zapytania o każdy element infrastruktury.

Silnik Sekoia Defend dostarcza błyskawiczne wykrywanie i natychmiastowe reakcje, pozwalając wyprzedzać najbardziej złożone zagrożenia.

Platforma Sekoia Defend, doceniana przez użytkowników, zapewnia płynne i intuicyjne przełączanie między centrum analitycznym a operacyjnym, ułatwiając szybkie i skuteczne działania.

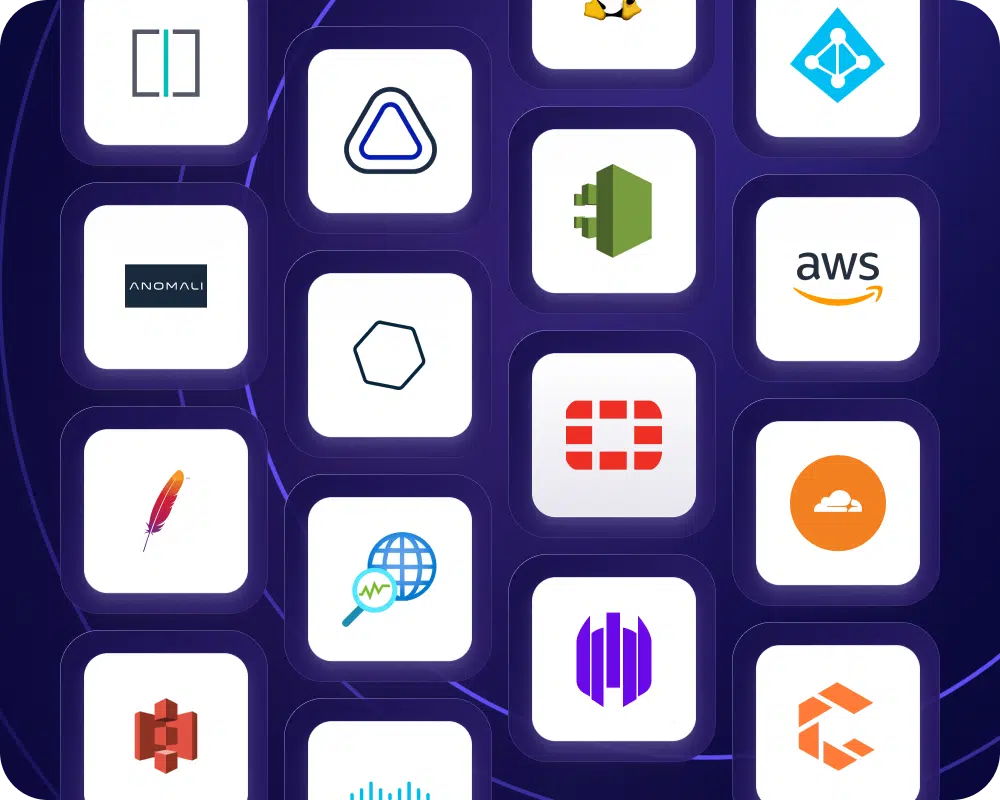

Nasza platforma jest otwarta i interoperacyjna.

Dzięki zaawansowanej bazie danych zagrożeń Sekoia.io Twoja organizacja może efektywnie przygotować się na cyberataki, opierając swoje działania na aktualnej wiedzy o zagrożeniach. Nasza platforma dostarcza szczegółowych informacji na temat bieżących i nadchodzących kampanii cybernetycznych, grup hakerskich oraz ich celów. Wykorzystaj tę wiedzę, aby skutecznie wzmacniać zdolności wykrywania zagrożeń i szybkiego reagowania.

Pokonuj wyzwania, jakie stwarzają złożone środowiska cyfrowe, dzięki platformie cyberbezpieczeństwa Sekoia Defend. Nasze globalne rozwiązanie integruje się z istniejącą infrastrukturą IT, oferując kompleksową ochronę dla wszystkich typów środowisk: punktów końcowych (Sekoia Endpoint Agent), zabezpieczeń sieciowych, chmurowych i innych.

Dzięki rozbudowanemu portfolio integracji, Sekoia Defend umożliwia bezproblemowe połączenie z różnorodnymi systemami. Platforma zapewnia wszechstronną funkcjonalność, obejmującą zbieranie zdarzeń z dowolnych źródeł, normalizację danych, wykrywanie zagrożeń, analizę incydentów oraz zautomatyzowane reakcje na zdarzenia.

Z Sekoia Defend możesz w pełni wykorzystać swój obecny system zabezpieczeń cybernetycznych, maksymalizując jego efektywność i zasięg ochrony.

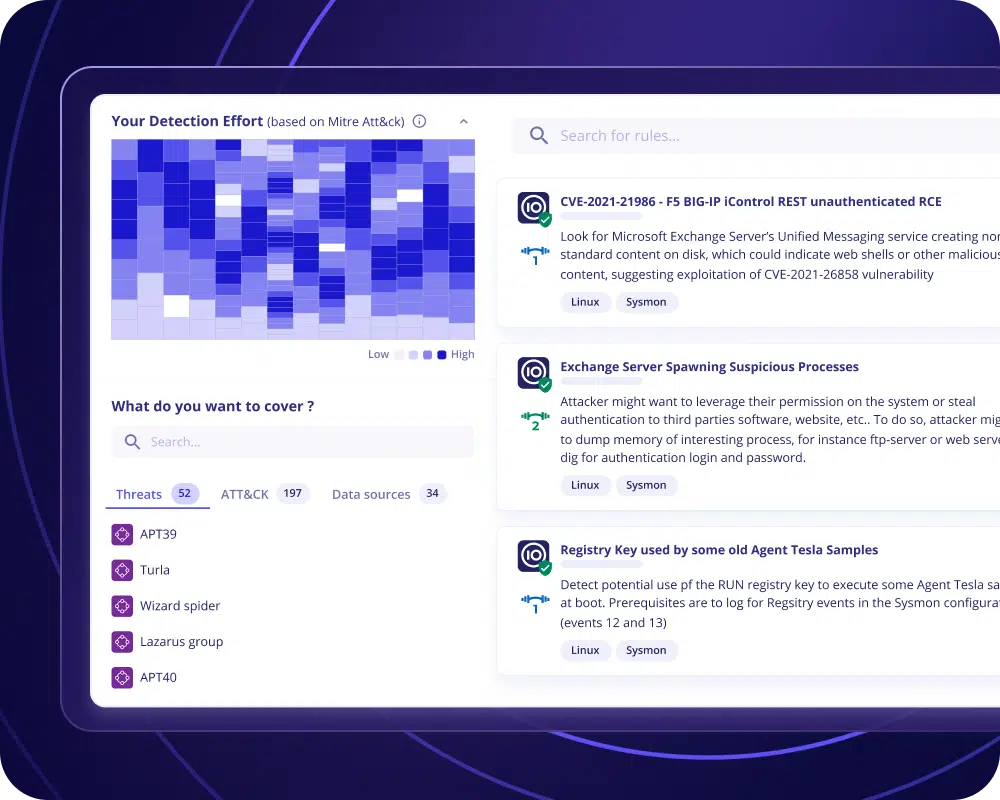

Wykrywaj złośliwe działania dzięki połączeniu zróżnicowanych mechanizmów, takich jak Cyber Threat Intelligence (CTI), wykrywanie anomalii oraz korelacja SIGMA, wspierane możliwościami retro-huntingu. Aktywuj reguły wykrywania z naszego zintegrowanego katalogu, aby uzyskać pełne pokrycie Matrycy MITRE ATT&CK, zapewniając kompleksową ochronę przed zagrożeniami.

Aby ograniczyć liczbę fałszywych alarmów i skupić wysiłki operacyjne na rzeczywistych zagrożeniach, Sekoia Defend oferuje gotowe reguły wykrywania, które zostały opracowane, przetestowane i są regularnie aktualizowane przez zespół ekspertów Sekoia. Platforma umożliwia również tworzenie indywidualnych reguł dopasowanych do specyficznych przypadków użycia, co pozwala jeszcze lepiej dostosować system do potrzeb organizacji.

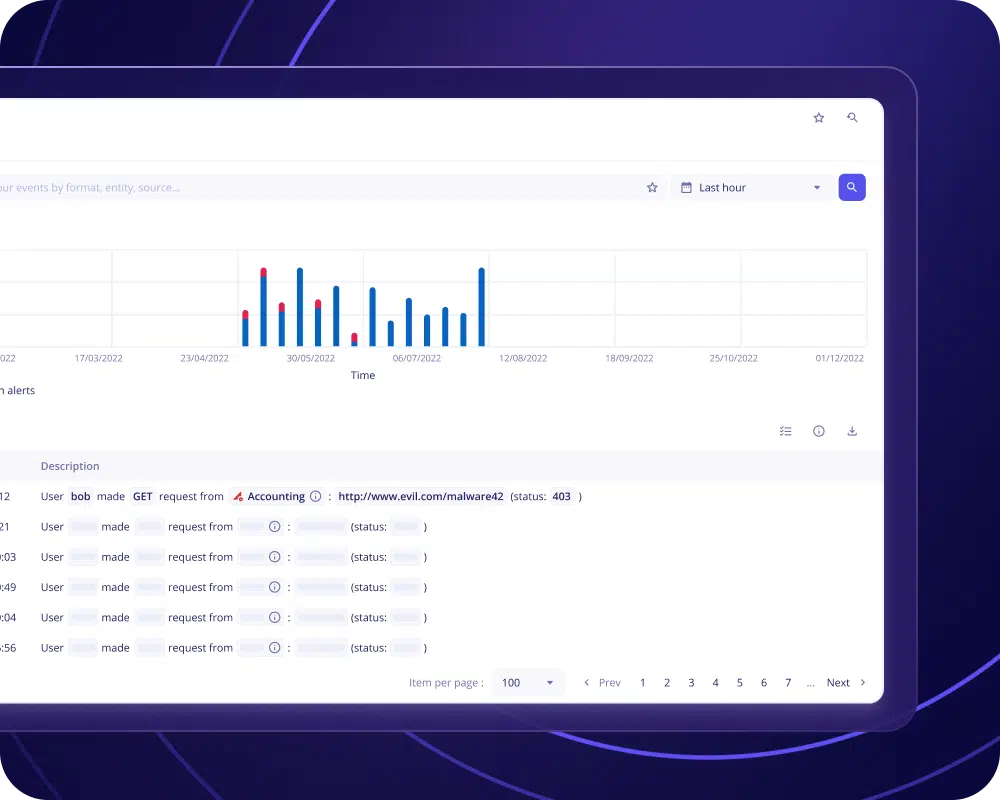

Zapewnij swoim analitykom możliwość efektywnego badania i polowania na zagrożenia dzięki przechowywanym zdarzeniom i dedykowanemu modułowi.

Dokładnie analizuj przeszłe zdarzenia w infrastrukturze IT, aby uzyskać pełen obraz incydentów, naruszeń bezpieczeństwa, prób włamań i ataków. Sekoia Defend umożliwia dogłębne zrozumienie kontekstu zagrożeń, co wspiera szybsze i bardziej precyzyjne reakcje na incydenty.

Wykrywaj złośliwe działania dzięki połączeniu zróżnicowanych mechanizmów, takich jak Cyber Threat Intelligence (CTI), wykrywanie anomalii oraz korelacja SIGMA, wspierane możliwościami retro-huntingu. Aktywuj reguły wykrywania z naszego zintegrowanego katalogu, aby uzyskać pełne pokrycie Matrycy MITRE ATT&CK, zapewniając kompleksową ochronę przed zagrożeniami.

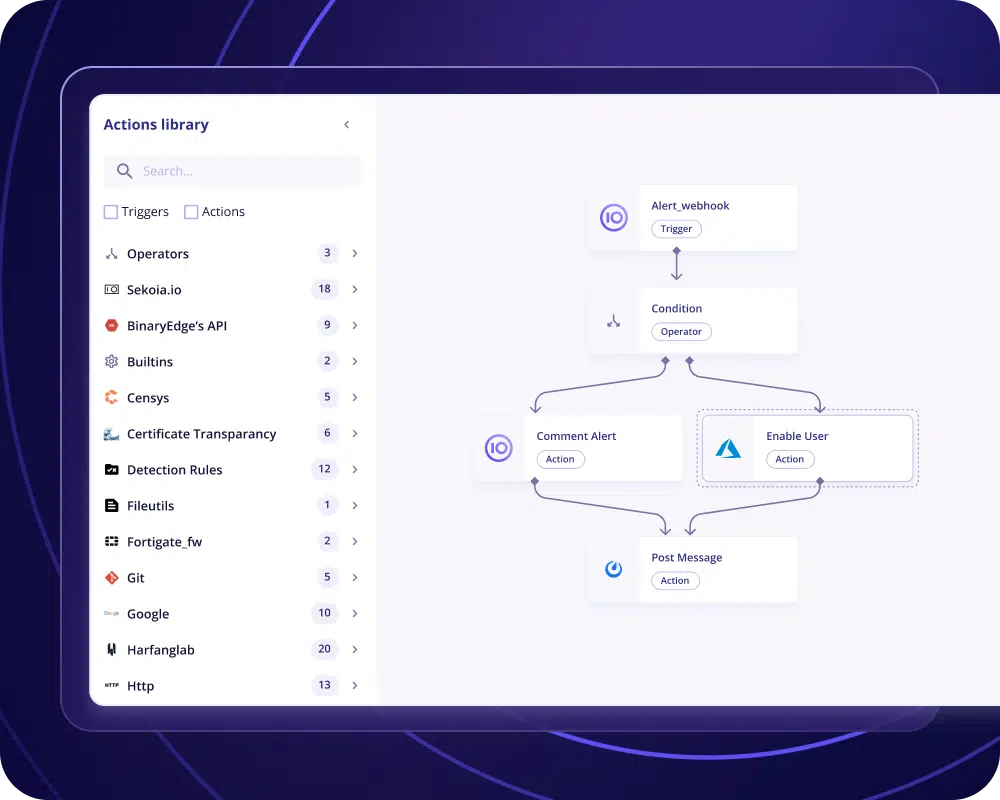

Dzięki automatyzacji zespoły ds. bezpieczeństwa mogą zwiększyć efektywność, rozbudować procesy i znacznie skrócić czas reakcji na incydenty. Ogranicz wyzwania związane z zarządzaniem alertami i eliminuj błędy ludzkie. Sekoia to przełomowe rozwiązanie, które pozwala skutecznie zarządzać bezpieczeństwem cybernetycznym!

Zapewnij swoim analitykom możliwość efektywnego badania i polowania na zagrożenia dzięki przechowywanym zdarzeniom i dedykowanemu modułowi.

Dodatkowo, narzędzie Query Builder umożliwia tworzenie zaawansowanych zapytań, agregowanie zdarzeń i raportowanie, co wspiera korelację oraz precyzyjne wyszukiwanie. Z Sekoia Defend zarządzanie bezpieczeństwem staje się bardziej przejrzyste i efektywne.

Czym jest platforma Sekoia Defend?

Platforma Sekoia Defend to rozwiązanie z zakresu bezpieczeństwa cybernetycznego nowej generacji, które ujednolica wykrywanie zagrożeń i reagowanie na nie w obrębie całego przedsiębiorstwa. Gromadzi, koreluje i analizuje dane dotyczące bezpieczeństwa z wielu źródeł, takich jak sieci, punkty końcowe, chmury, aplikacje i inne, w czasie rzeczywistym. Dzięki tej widoczności w obrębie całego przedsiębiorstwie, platforma Sekoia Defend umożliwia skuteczniejsze wykrywanie zaawansowanych i złożonych zagrożeń cybernetycznych, takich jak exploity dnia zerowego.

W przeciwieństwie do tradycyjnych rozwiązań, takich jak wykrywanie i reagowanie w punktach końcowych (EDR), zarządzanie tożsamością i dostępem lub wykrywanie i reagowanie w sieci (NDR), które koncentrują się na pojedynczym wektorze, platforma centralizująca wykorzystuje zaawansowaną analitykę, algorytmy uczenia maszynowego i możliwości SOAR do automatyzacji wykrywania i reagowania na incydenty. Dzięki ujednoliceniu danych bezpieczeństwa i zapewnieniu bogatego kontekstu alertów, zespoły SOC mogą szybciej reagować na ataki cybernetyczne dzięki holistycznemu wglądowi w stan bezpieczeństwa.

Znaczenie platformy centralizującej w cyberbezpieczeństwie

Platforma centralizująca (siem,soar,cti) stanowi kluczowe podejście w dziedzinie cyberbezpieczeństwa, ponieważ kompleksowo integruje wykrywanie zagrożeń i reagowanie na nie. Łącząc dane z różnych źródeł, takich jak EDR (Endpoint Detection and Response), NDR (Network Detection and Response), oraz inne narzędzia, umożliwia pełny wgląd w stan bezpieczeństwa całego systemu informatycznego.

Taka konsolidacja informacji jest niezbędna do wykrywania i skutecznego neutralizowania zaawansowanych zagrożeń cybernetycznych oraz szybkiego reagowania na incydenty. Platforma wykorzystuje również rozwiązania z zakresu organizacji, automatyzacji i reagowania (SOAR), co pozwala na automatyzację powtarzalnych zadań związanych z bezpieczeństwem, przyspiesza wykrywanie zagrożeń i pozwala analitykom skupić się na działaniach o większym znaczeniu strategicznym.

Narzędzia centralizujące przynoszą znaczące korzyści: lepsze zabezpieczenie organizacji, zoptymalizowane zarządzanie incydentami oraz większą efektywność operacyjną. Dlatego wdrożenie otwartych i interoperacyjnych technologii staje się kluczowe dla organizacji, które chcą skutecznie chronić się przed zagrożeniami cybernetycznymi.

Jak działa Sekoia Defend?

Platforma funkcjonuje w oparciu o otwartą, interoperacyjną architekturę, która nieustannie gromadzi dane z wielu źródeł w obrębie całego przedsiębiorstwa, w tym z punktów końcowych (EDR), sieci (NDR), środowisk chmurowych, aplikacji, baz danych i innych zasobów.

Zebrane dane są następnie normalizowane, korelowane i analizowane przy użyciu zaawansowanych technologii, takich jak uczenie maszynowe. Dzięki temu może skutecznie wykrywać i priorytetyzować podejrzane działania oraz zaawansowane zagrożenia, które byłyby trudne do zidentyfikowania przez pojedyncze, niepowiązane ze sobą narzędzia.

Po wykryciu zagrożeń platforma uruchamia funkcje organizacji, automatyzacji i reagowania (SOAR), które wspierają analityków i przyspieszają reakcję na incydenty. Dzięki wbudowanym playbookom i półautomatycznym procesom reagowania, zapewnia szybkie i efektywne działania w obliczu zagrożeń.

Centralizacja operacji w jednej konsoli pozwala zespołom SOC uzyskać pełną widoczność i skoordynowaną reakcję na zaawansowane zagrożenia cybernetyczne, obejmującą całe przedsiębiorstwo.

Jak skutecznie wdrożyć narzędzia centralizujące cyberbezpieczeństwo

Wdrożenie technologii centralizującej wymaga dokładnego planowania i kilku kluczowych kroków, które zapewnią maksymalną skuteczność i integrację z istniejącym ekosystemem bezpieczeństwa. Oto sprawdzone kroki do wdrożenia. Określenie Potrzeb i Wybór Dostawcy

Zdefiniuj konkretne wymagania swojej organizacji i wybierz dostawcę, który oferuje szerokie możliwości w zakresie wykrywania zagrożeń, automatycznej reakcji oraz integracji z obecnymi narzędziami bezpieczeństwa, takimi jak EDR, NDR, etc.

Wiele organizacji korzysta również z wsparcia zarządzanych usług bezpieczeństwa (MSSP), które wspierają projektowanie, wdrożenie i codzienną obsługę platformy centralizującej. Dzięki temu można maksymalnie wykorzystać jej możliwości i zwiększyć bezpieczeństwo organizacji przy minimalnym nakładzie zasobów.

Główne różnice między XDR, EDR, SIEM i SOAR

Podsumowując: XDR jest kompleksowym rozwiązaniem, które konsoliduje funkcje EDR, SIEM i SOAR, oferując pełną widoczność i zintegrowane narzędzia do wykrywania i reagowania na zagrożenia. Pozwala to na szybkie, kompleksowe działania i wykrywanie zaawansowanych zagrożeń, które byłyby trudne do wychwycenia i zarządzania za pomocą rozwiązań punktowych.

Ciekawią Cię nasze rozwiązania lub jesteś zainteresowany prezentacją platformy? A może planujesz projekt z zakresu bezpieczeństwa IT dla swojej organizacji? Chętnie porozmawiamy o Twoich potrzebach i zaprezentujemy, jak nasze rozwiązania mogą wesprzeć Twoje cele.

Umówmy się na spotkanie i przedyskutujmy Twoje potrzeby!